Recentemente, o X (antigo Twitter) foi alvo de um bloqueio judicial no Brasil. No entanto, a plataforma rapidamente driblou a restrição ao utilizar os serviços da Cloudflare, evidenciando como as novas tecnologias de proteção de sites estão dificultando o bloqueio efetivo de conteúdos na internet. Esse caso levanta uma série de questões técnicas sobre como bloquear sites que usam serviços de proxy avançado e criptografia de ponta, como os oferecidos pela Cloudflare. Neste artigo, vamos nos aprofundar nas dificuldades técnicas e explorar as possíveis soluções para contornar esses desafios.

O Papel da Cloudflare no Bloqueio de Sites

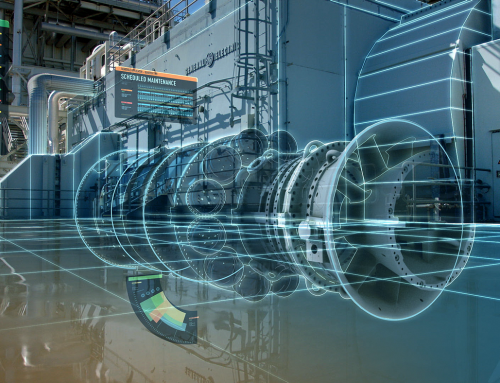

A Cloudflare oferece um serviço de proteção de infraestrutura digital que se tornou vital para muitas empresas ao redor do mundo. Seu papel vai além da simples proteção contra ataques DDoS; ela oferece uma camada de anonimização ao esconder o endereço IP dos servidores reais, tornando o bloqueio de sites que utilizam seus serviços muito mais difícil.

Quando um site utiliza a Cloudflare, o tráfego dos usuários passa primeiro pelos servidores da Cloudflare, que atuam como um intermediário entre o usuário e o servidor de destino. Assim, os endereços IP reais do site são mascarados pelos IPs da Cloudflare, e bloquear esses IPs pode impactar milhares de outros sites que utilizam a mesma infraestrutura.

No caso do X, essa camada extra de anonimização fornecida pela Cloudflare complicou o bloqueio direto via IP. Mas a complexidade vai além dos IPs: com o uso de HTTPS e DNS criptográfico, bloquear um site se torna uma tarefa muito mais técnica e exigente.

Desafios Técnicos para o Bloqueio de Sites Protegidos pela Cloudflare

1. HTTPS e a Proteção da Comunicação

O HTTPS (HyperText Transfer Protocol Secure) oferece criptografia ponta a ponta, garantindo que a comunicação entre o usuário e o site seja segura e privada. No entanto, essa criptografia também impede que intermediários (como provedores de internet e firewalls) consigam visualizar o conteúdo do tráfego. Isso significa que métodos tradicionais de bloqueio, como a inspeção de pacotes, tornam-se ineficazes.

Ao utilizar HTTPS, a única parte do tráfego visível é o cabeçalho de handshake TLS (Transport Layer Security), que contém o SNI (Server Name Indication), um campo que revela o nome do domínio para o qual a conexão está sendo feita. Em muitos casos, firewalls avançados conseguem bloquear o acesso a domínios específicos ao analisar o SNI. No entanto, com o surgimento do ESNI (Encrypted SNI), até mesmo essa informação será criptografada, dificultando ainda mais a inspeção e o bloqueio baseado no SNI.

2. DNS Criptográfico (DoH e DoT)

Tradicionalmente, o DNS (Domain Name System) opera de forma aberta, permitindo que intermediários inspecionem e até bloqueiem a resolução de domínios específicos. No entanto, tecnologias como DNS over HTTPS (DoH) e DNS over TLS (DoT) trazem criptografia para o processo de resolução de DNS. Isso significa que as consultas DNS também são criptografadas, impedindo que firewalls ou provedores de internet saibam quais sites os usuários estão tentando acessar.

Com DNS criptográfico, o bloqueio de domínios via interceptação DNS não é mais uma opção. O controle agora deve ser feito em outras camadas da rede, exigindo abordagens mais sofisticadas.

Soluções Técnicas para o Bloqueio de Sites que Usam Cloudflare

1. Inspeção de SNI (Server Name Indication)

Como mencionado, o SNI é um campo não criptografado no handshake TLS que revela o domínio do site sendo acessado. Muitos firewalls avançados conseguem interceptar o SNI e bloquear conexões com base nele. Contudo, com a introdução do ESNI, esse método está se tornando cada vez menos confiável. Mesmo assim, em redes onde o ESNI não está implementado, a inspeção do SNI ainda é uma solução viável.

2. Deep Packet Inspection (DPI)

A inspeção profunda de pacotes (DPI) é uma técnica avançada de monitoramento que analisa não apenas os cabeçalhos, mas também o conteúdo dos pacotes de dados, mesmo que estejam criptografados. Embora o DPI não consiga acessar o conteúdo real dos pacotes HTTPS, ele pode identificar padrões de tráfego e comportamentos associados a sites específicos.

Por exemplo, o DPI pode analisar o tamanho dos pacotes, a frequência e a direção do tráfego para detectar conexões com sites indesejados, mesmo quando o tráfego está criptografado. No entanto, essa técnica pode ser complexa e gerar falsos positivos, além de levantar questões de privacidade.

3. Proxy Man-in-the-Middle (MITM)

Uma abordagem mais invasiva envolve a interceptação de tráfego HTTPS por meio de um proxy man-in-the-middle (MITM). Esse tipo de proxy intercepta as conexões HTTPS, decripta o tráfego, inspeciona o conteúdo e, em seguida, recripta os dados antes de encaminhá-los para o destino. Para que essa abordagem funcione, o certificado do proxy precisa ser instalado em todos os dispositivos da rede.

Embora essa solução permita a inspeção completa do tráfego HTTPS, ela é complexa de implementar e pode gerar resistência por parte dos usuários, especialmente em redes onde a privacidade é uma preocupação.

4. Bloqueio por Endpoints

Outra técnica consiste em bloquear diretamente os endpoints conhecidos da Cloudflare ou do site alvo. Essa abordagem requer um mapeamento contínuo dos IPs e servidores usados pela plataforma alvo e pode ser difícil de manter, já que a Cloudflare e sites dinâmicos frequentemente alteram seus endpoints.

O Dilema do Bloqueio na Era da Criptografia

O bloqueio de sites como o X (Twitter) no Brasil se tornou mais desafiador devido à combinação de tecnologias de criptografia e serviços de proteção como os da Cloudflare. A Cloudflare oferece uma camada de proteção robusta, que mascara IPs e dificulta a interceptação de tráfego. Com HTTPS e DNS criptográfico se tornando padrões, as ferramentas tradicionais de bloqueio estão se tornando obsoletas, forçando o uso de soluções mais invasivas e técnicas, como inspeção de pacotes e proxies MITM.

No entanto, essas soluções vêm com suas próprias limitações, tanto técnicas quanto éticas. A evolução dessas tecnologias levanta questões importantes sobre o equilíbrio entre controle e liberdade na internet, forçando governos e empresas a repensar suas estratégias de bloqueio e controle de conteúdo.